Kategori: 1104

-

OTP probleminden Discovery'ye: Bir araba alıcısı gibi VWS uygulamanın zayıf noktalarını buldu

Hintli bir güvenlik araştırmacısı “Volkswagen” uygulamasında önemli güvenlik boşlukları keşfetti. Araç kimlik numarasının (VIN) özellikleri ile, akıllı telefon uygulamasının API'si aracılığıyla araçlar aracılığıyla derinlemesine verilere erişmek mümkün oldu. Önerisine göre, Wolfsburg otomobil üreticisi şimdi bir blog yazısında raporları kapattı. Sorunun uygulamanın Hindistan varyantına indirilip düşürülmediği açık değildir. Ortalama blogunda kendini döngüsel olarak tanımlayan Vishal Baskar,…

-

“Bits & Böses”: Kelimeler Silah Olduğunda – İnternette Nefret

Politikacı Renate Künast Dei Verdi, röportaj podcast “Bits & Böses” in ikinci sezonunun ilk bölümünde, “Etkilenen insanların bir yaşam işi yapmak, sürekli yanlış alıntı arayışı ve bunları rapor etmek zorunda kalmamalarını istiyorum” diye açıklıyor. İnternette nefretle mücadelede en iyi bilinen seslerden biridir ve yıllardır liderdir, şu anda ona ertelenen yanlış bir alıntı nedeniyle Meta Grubuna…

-

Denetçiler için tanınacak UNICODE-PONTE ile çalışan Maligno URL'si ve orada

Blogunda, Curl Daniel Stenberg'in güvenlik araştırmacısı ve bakıcısı, dikkatini denetçiler, birleşme ve CI'nin birleşmesini ve eserlerini tanımak zor olan Unicode-Schweindel'in güvenlik sorununa çekti. Blogunda Stenberg, bir saldırganın koddaki ortak bir ASCII işaretinin Unicode tablosundan neredeyse aynı olanla nasıl değiştirildiğini gösteriyor. Bu, kod düzenleyicisinde görülemez, ancak sonuçlar, örneğin kötü kodun gizleyebileceği başka bir URL. Blogcu bir…

-

Intel: Önceki CPU koruma önlemlerini başka bir saldırı

Intel işlemcilere yeni bir ek türü, önceki tüm koruma mekanizmaları spektrumlara benzer saldırılara karşı aktif olmasına rağmen, şifreleri okumanıza olanak tanır. Hed Zürih'in Bilgisayar Güvenliği Grubu (COMSEC), Intel'in sualtı tahmininde bir tuhaflık kullanıyor. Güvenlik Şubesi (BPRC) ve Ödenek Tipi Ayrıcalıklar Şubesi (BPI) öngörücü koşullarını çağırın. Kendi başına saldırı türü gibi, BPI bir sisteme fiziksel erişim…

-

Bilgisayar suçluları federal istihdam ajansında banka detaylarını değiştirdi

Bilinmeyenler, Mart ayı sonunda Federal İstihdam Ajansı (BA) portalının çevrimiçi hesaplarına erişti. Federal hükümet, şimdi AFD parlamento grubunun talebinde yayınlanan bir cevapta karşılık gelen bir bilgisayar saldırısını doğruladı. Bu nedenle erişim verileri, Nürnberg Otoritesinin sistemleri aracılığıyla değil, tehlikeye atılmış özel uç -end cihazları aracılığıyla ele alınmıştır. Üçüncü taraflarca toplam 831 hesaba saldırıya uğradı. 121'de bilgisayar…

-

ABD: Yukarıdaki Çin güneşinde malign iletişim cihazları

Belgelenmiş iletişim cihazları, ABD'deki uzmanlardan Çin'den gelen müdahaleleri incelerken bazı cihazlarda bulundu. ABD enerji yetkilileri bu Çin invertör invertör riskini yeniden değerlendirmek istiyor. Raporunda, Reuters ajansı konuya aşina olan iki kişiyi ifade ediyor. Elektronik ekipmanın sökülmesi ve analizi ile ilgilenen elektronik uzmanları, güneş kesintilerinde belgeler olmadan kendilerini iletişim birimlerinde bulmuşlardır. Son dokuz ay içinde, bazı…

-

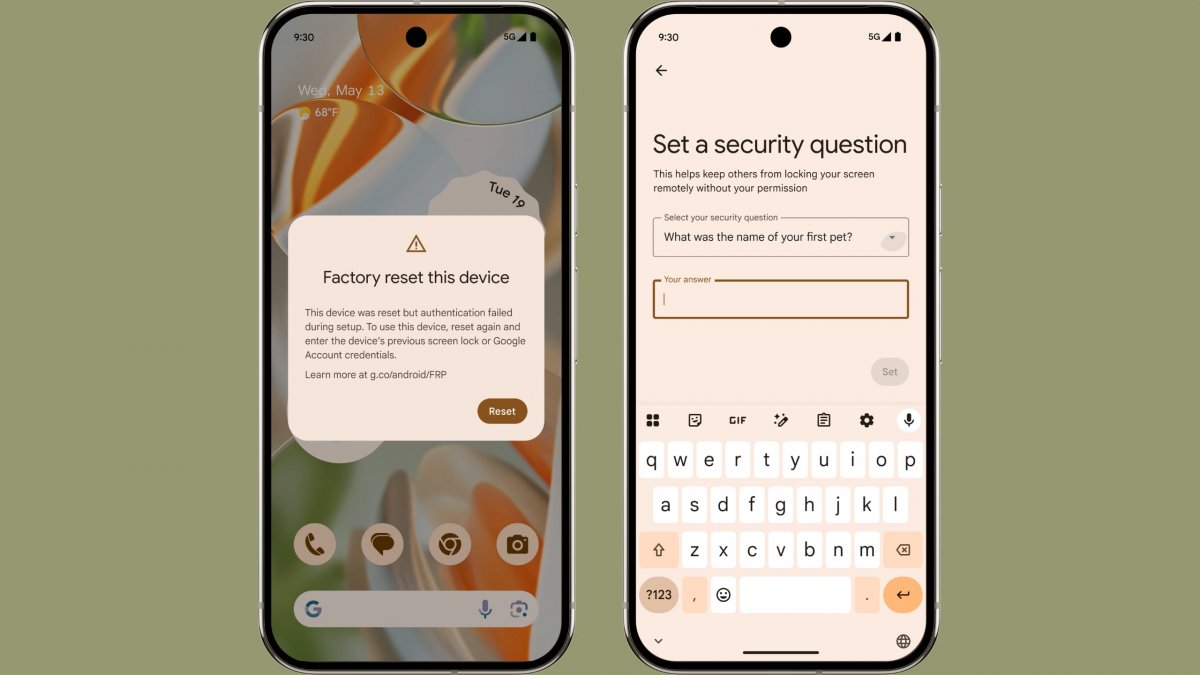

Google çalınan Android akıllı telefon salatası yapmak istiyor

13 Mayıs'taki Android şovu sırasında Google, bir Android cihazının hırsızlığının daha da çekici olduğunu açıkladı. Yıl boyunca grup, fabrika ayarlarının (fabrika restorasyonunun korunması (FRP)) restorasyonuna karşı korumayı daha da güçlendirmek istiyor. Google'ın açıkladığı gibi, sistem birisinin mobilya asistanından kaçınmaya çalıştığını tanımalıdır. Bu durumda, cihaz otomatik olarak fabrika ayarlarını geri yüklemeye zorlanır. Kullanım yalnızca sahibi Google…

-

Talimatlar 134: Veri Koruması Üzgünüm?

Yeni hükümet koalisyonu Almanya'da veri koruması elde etmek için çok şey yaptı. Koalisyon Anlaşması “Borçlanma” ve “Merkezileştirme” hakkında konuşuyor. Ama özellikle ne anlama geliyor? Veri korumasının federal denetimi modeline veda etmek için veda var mı? Yeni Federal Bakan Karsten Wildberger, yeni Federal Sayısallaştırma ve Yönetici Merverv (BMDV) ve Cambiavalute Başkanı ne gibi bir rol oynuyor?…

-

Pwn2own Berlin'in ikinci günü: Kum Focolas ve AI'nın sömürüsü

Berlin'deki Berlin'deki istismar pwlot yarışmasının ikinci günü olan güvenlik araştırmacıları, Redis, Virtualbox ve Windows 11'deki boşluklardan yararlandı. Ancak, sunucu Ai di Nvidia Triton özellikle birkaç rakip denedikleri özellikle popülerdi. Organizatör Trend Micro zaten 600.000 doların üzerinde para dağıttı. Güvenlik boşluklarını bulmak ve sömürmek genellikle “Whitehat” güvenlik araştırmacısı veya bilgisayar suçlularına dayanarak gizli olarak gerçekleşir. Çok…

-

Siber Gangsta's Cenneti: Profesör daha fazla bilgisayar güvenliği için şarkı söylüyor

Güvenlik profesörünün bir videosu Thugsgsgy'den Dominik Merli, YouTube'da bildirimde bulunmaksızın ortaya çıktı. Biraz farklı bir yaklaşım daha fazla bilgisayar güvenliğinin reklamını yapmalıdır. Bunu yapmak için Merli, Ego Mc Blackhat çağının rolüne girer. Önerilen editoryal içerik Rızanızla, burada harici bir YouTube videosu (Google Ireland Limited) burada davet edilir. YouTube videosu her zaman yüklenir YouTube videosu artık…